信息系统安全题目学习整理

1、信息系统安全威胁有哪四种?用实例说明这几种威胁的含义与特点。

安全威胁有截取、篡改、伪造、中断。

○1截取:

含义:截取指一些未授权方获得了访问资源的权利。这个未授权方可能是一个人、一段程序或一个计算系统。

特点:损失也许很快可以发现,但截取者难以追踪。

例如非法复制程序或数据文件,就是未授权方获得了这些程序或数据,而窃取者无影无踪。

○2篡改:

含义:未授权方不仅访问了资源而且修改了其内容。

特点:数据被非法获取和修改,某些篡改可以通过简单的措施检测到,但其他更隐蔽的篡改可能就没法检测到了。

例如偷偷改掉数据库中的值,未授权方得到了获取数据库的操作的权限,并且改掉了其中的数据。再如修改了正在电子传送的内容,替换了程序的一部分数据,甚至修改硬件。

○3伪造:

含义:未授权方可能在计算系统中创建假冒对象。

特点:有时这些外加操作能被检测出来,但如果做得非常有技巧则很难将它们与真实的操作区分开来。

例如入侵者可能向网络通信系统中插入伪造的事务处理或者向数据库中添加记录。

○4中断:

含义:系统资源丢失、不可得或不可用。

特点:资源丢失、不可得或不可用。

例如恶意的硬件破坏,程序、数据文件被删除,或操作系统文件管理器出现故障,导致不能找到所需的磁盘文件。

2、信息系统基本安全目标体现在哪三个方面?与上述的四种安全威胁有何关系?

~~信息系统基本安全目标体现在机密性、完整性、可使用性。

威胁中的截取、篡改、伪造会威胁到机密性。

中断和篡改威胁完整性。

中断威胁可用性。~~

这题写的不好,答案是:

机密性确保计算机的相关资源仅被合法用户访问;完整性是指所有资源只能由授权方或以授权的方式进行修改;可用性是指所有资源在适当的时候可以由被授权方访问。截取破坏机密性;篡改、伪造破坏完整性;中断破坏可用性。

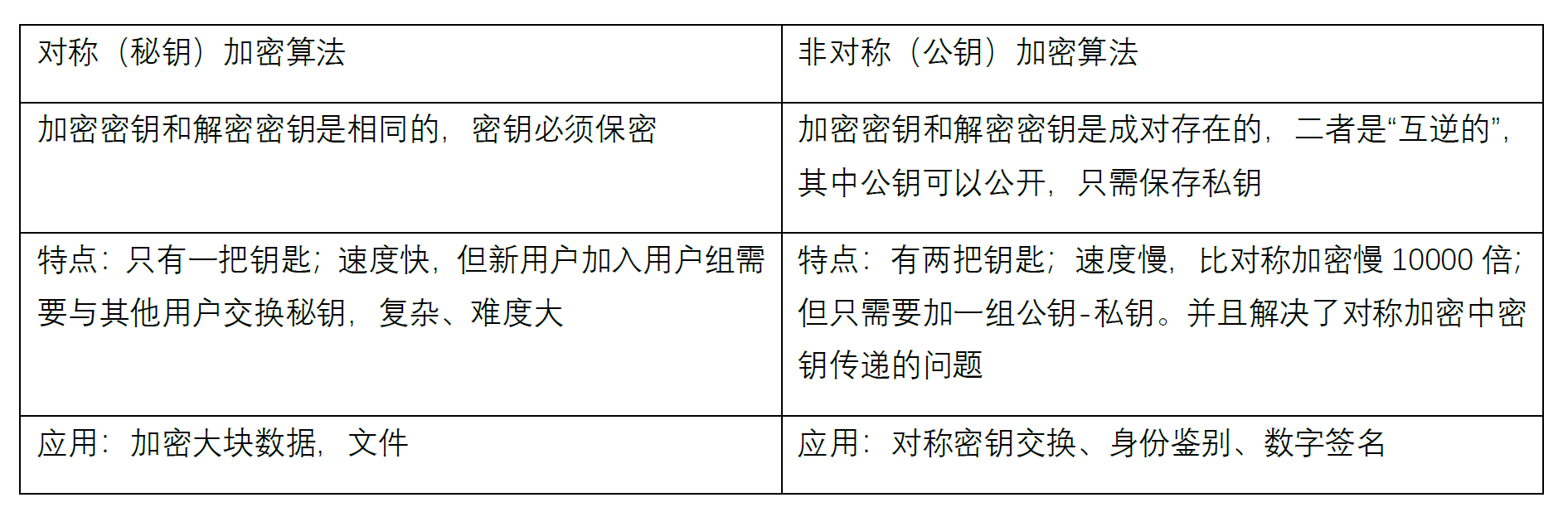

3、何为对称(秘钥)加密算法和非对称(公钥)加密算法?试说明各自的特点以及主要应用场合。

4、请简述Hash函数的特点与作用。

特点:单向性,快速性,抗碰撞性,雪崩性,定长输出。

作用:用于生成消息摘要,数字指纹,确认信息完整性,数字签名,数字证书。

5、何为密钥交换?其目的是什么?如何实现?

密钥交换:由于公钥加密速度慢不适合即时通讯或大文件大数据的加密,而对称密钥又需要密钥保密传输,所以可以用公钥加密方式传递对称加密的密钥,建立一个受保护的密钥交换方式。

目的:解决对称密钥加密中密钥传输的问题。

实现:A随机产生的密钥k1,并使用B的公钥加密发送给B。B使用B的私钥解密得到A生成的密钥k1。B随机生成的密钥k2,并使用A的公钥加密发给A。A使用A的私钥解密得到B生成的密钥k2。最后A使用"k1+k2"作为对称加密的密钥;B也使用"k1+k2"作为对称加密的密钥,然后双方使用协商的密钥"k1+k2"进行加密传输。

6、数字签名的作用是什么?试简述数字签名与验证的过程。

作用:验证信息发送者(身份认证) 。确认数据完整性、不可否认性。确保传输过程中不被非法募改和破坏,并能对消息发送者进行身份认证,防止其对发送的消息进行抵赖,也能防止攻击者冒充别人发送虚假信息。

签名过程:发送者使用自己的私钥对消息摘要进行加密,将之与明文一起发给接收者。

验证过程:接收者使用发送者的公钥进行解密,得到消息摘要,然后也用同种算法计算消息摘要并与之对比。

7、何为数字信封技术?其作用是什么?如何实现?

数字信封的是采用对称密码算法对大批量数据进行加密,然后采用非对称密码算法对其中的对称密钥进行加密;解密过程时,首先用非对称密码算法解密获取对称密钥,然后使用对称密钥解密数据,获取数据明文。保证了信息传送的机密性、真实性、完整性和不可否认性,对传送的信息进行了加密和数字签名。

作用:对称密码算法虽然密钥管理繁琐,但有着自身的优点,加解密运算速度非常快,适合处理大批量数据。非对称密码算法公私钥可以分离,适合密钥分发与管理,但运算速度慢,不适合大批量数据。若能够将对称密码算法和非对称密码算法的优点结合起来,既能够处理大批量的的数据,又能高效的分发管理密钥。

实现:(以Alice给Bob发数字信封为例)

- Alice准备好要传送的数字信息(明文);

- Alice对数字信息进行哈希运算,得到一个信息摘要;

- Alice用自己的私钥对信息摘要进行加密得到Alice的数字签名,并将其附在数字信息上;

- Alice随机产生一个对称加密密钥K,并用此密码对要发送的信息进行加密,形成密文;

- Alice用Bob的公钥对刚才随机产生的对称加密密钥K进行加密,将加密后的密钥K连同密文一起传送给Bob;

- Bob收到Alice传送来的密文和加密过的对称加密密钥K,先用自己的私钥对加密的密钥K进行解密,得到Alice随机产生的对称加密密钥K;

- Bob然后用随机密钥K对收到的密文进行解密,得到明文的数字信息,然后将随机密钥抛弃;

- Bob用Alice的公钥对Alice的数字签名进行解密,得到信息摘要;

- Bob用相同的哈希算法对收到的明文再进行一次哈希运算,得到一个新的信息摘要;

- Bob将收到的信息摘要和新产生的信息摘要进行比较,如果一致,说明收到的信息没有被修改过。